Estaba obsesionado. En menos de un mes llamó 35 veces al 911 para realizar falsas amenazas de bombas. No era un simple bromista, aunque en ocasiones distorsionaba la voz o hablaba como si fuera un extranjero. Después de una larga investigación la Justicia pudo identificarlo y detenerlo: tiene 20 años y vive en La Falda, provincia de Córdoba.

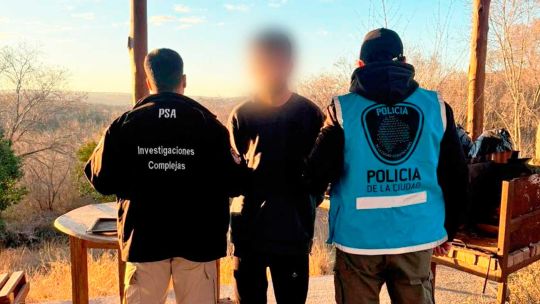

Según fuentes del caso, el “llamador serial” fue arrestado en un operativo conjunto realizado entre la Policía de la Ciudad, la Policía de Seguridad Aeroportuaria (PSA) y la Policía de Córdoba. Entre los principales casos, se registraron tres amenazas de bomba simultáneas contra vuelos que operaban en el Aeropuerto Internacional de Ezeiza y el Aeroparque Jorge Newbery a fines de julio.

El acusado residía en una vivienda de calle América al 500, que fue allanada por orden el Juzgado Federal Criminal y Correccional de Lomas de Zamora N° 1, a cargo de Federico Villena.

Esto no les gusta a los autoritarios

El ejercicio del periodismo profesional y crítico es un pilar fundamental de la democracia. Por eso molesta a quienes creen ser los dueños de la verdad.

El caso se inició el 23 de julio, cuando el imputado llamó al 911 para advertir sobre supuestas bombas en tres vuelos: el AR1411, que partió de Mendoza hacia Ezeiza; el AR1370 con destino a Cancún; y el 5162 de Flybondi, que debía despegar desde Aeroparque hacia Salta. Por precaución, ambas terminales aéreas operaron con demoras y cancelaciones hasta que la PSA confirmó que las denuncias eran infundadas.

La pesquisa determinó que el joven había realizado, entre el 26 de junio y el 22 de julio, al menos 35 comunicaciones falsas. Estas incluyeron amenazas directas, pedidos de auxilio con datos inventados, simulaciones de detonaciones y “tiroteos”, e incluso llamadas con voces distorsionadas o imitaciones de acento extranjero para provocar la movilización de recursos policiales.

Para evitar ser rastreado, el acusado contrató un servicio de telefonía IP con un correo electrónico falso, pagó mediante una billetera electrónica y enmascaró su ubicación con una VPN. Esta estrategia obligó a los investigadores a recurrir a técnicas de análisis forense, trazado de antenas, seguimiento de movimientos bancarios, rastreo de billeteras virtuales y consultas en fuentes abiertas (Osint).